La gestion des entreprises et la protection des données deviennent des enjeux cruciaux. À mesure que les entreprises évoluent et s’adaptent aux nouvelles technologies, la cybersécurité se pose comme une pierre angulaire de leur stratégie globale. En 2024, la menace des cyberattaques ne cesse de croître, rendant indispensable l’adoption de mesures de sécurité robustes pour protéger les informations sensibles.

La gestion des entreprises implique la coordination efficace de diverses activités, de la gestion des ressources humaines à la planification stratégique. Dans ce contexte, la protection des données joue un rôle central. Les entreprises collectent et traitent des volumes considérables de données, allant des informations personnelles des clients aux secrets commerciaux. La perte ou la compromission de ces données peut avoir des conséquences désastreuses, allant de pertes financières à une atteinte irréparable à la réputation de l’entreprise.

La cybersécurité, autrefois considérée comme une préoccupation technique, est désormais un impératif stratégique. Les cyber menaces évoluent rapidement, et les attaques deviennent de plus en plus sophistiquées. En 2024, l’utilisation croissante de l’intelligence artificielle (IA) et du machine learning (ML) pour automatiser et améliorer les attaques cybernétiques nécessite une vigilance accrue et l’adoption de technologies avancées pour la défense.

Les environnements de travail évoluent également, avec une adoption massive du télétravail. Cette transition, accélérée par la pandémie de COVID-19, expose les entreprises à de nouvelles vulnérabilités. Protéger l’accès à distance aux ressources de l’entreprise devient une priorité, nécessitant des solutions de sécurité robustes, telles que le chiffrement et l’authentification multifactorielle.

Par ailleurs, l’informatique quantique, bien qu’encore émergente, commence à influencer la cybersécurité. Les ordinateurs quantiques promettent des capacités de traitement inégalées, mais ils posent également de nouvelles menaces pour les systèmes de cryptographie actuels. Les entreprises doivent dès maintenant évaluer leur préparation et adopter des stratégies de cryptographie post-quantique pour se protéger contre les futures attaques.

En conclusion, la cybersécurité en 2024 ne se limite plus à une simple protection des systèmes informatiques. Elle s’intègre pleinement dans la stratégie de gestion des entreprises, nécessitant une approche proactive et holistique pour anticiper les menaces, protéger les données et assurer la résilience opérationnelle. Les entreprises doivent rester vigilantes et adopter les meilleures pratiques de cybersécurité pour naviguer dans ce paysage complexe et en constante évolution.

Les nouvelles tendances en cybersécurité pour 2024

Utilisation accrue de l’IA et du ML

L’intelligence artificielle (IA) et le machine learning (ML) révolutionnent la cybersécurité en 2024, apportant des solutions plus avancées et adaptatives pour contrer les cyber menaces. Ces technologies permettent d’automatiser la détection et la réponse aux incidents, rendant les systèmes de sécurité plus réactifs et efficaces.

Automatisation et analyse des menaces :

L’IA et le ML sont utilisés pour automatiser la collecte et l’analyse des données sur les menaces. Ces technologies permettent d’identifier les schémas de comportement anormaux en temps réel, facilitant ainsi la détection précoce des cyberattaques. Par exemple, les algorithmes de ML peuvent analyser des millions de points de données pour identifier des anomalies qui pourraient passer inaperçues par les méthodes traditionnelles.

Exploitation de l’IA par les cybercriminels :

Cependant, l’IA n’est pas seulement un outil défensif. Les cybercriminels utilisent également l’IA pour développer des attaques plus sophistiquées. Les attaques basées sur l’IA peuvent automatiquement trouver et exploiter des vulnérabilités, rendant les systèmes traditionnels de défense obsolètes. Pour contrer cette menace, les entreprises doivent adopter une approche proactive en intégrant l’IA dans leurs systèmes de sécurité.

Exemple d’application :

Un exemple notable est l’utilisation de l’IA pour renforcer les systèmes de détection et de réponse aux intrusions (IDR). Ces systèmes utilisent des modèles de ML pour apprendre et identifier des comportements suspects, améliorant ainsi la précision et la rapidité de la détection des menaces.

Schéma illustrant l’application de l’IA et du ML en cybersécurité

Ce schéma montre comment les systèmes d’IA et de ML sont intégrés dans les processus de détection des menaces, d’analyse comportementale et de réponse automatisée pour améliorer la sécurité des systèmes informatiques.

Description du schéma :

- AI/ML Systems : Les systèmes d’intelligence artificielle et de machine learning qui forment la base des solutions de cybersécurité avancées.

- Threat Detection : La capacité des systèmes d’IA/ML à détecter les menaces en analysant des modèles de comportement anormaux en temps réel.

- Behavior Analysis : L’analyse des comportements pour identifier les activités suspectes ou malveillantes.

- Automated Response : La réponse automatisée aux incidents détectés, permettant une réaction rapide et efficace pour mitiger les cyberattaques.

Sécurité des environnements de télétravail

Avec l’expansion continue du télétravail, sécuriser les environnements de travail à distance est devenu une priorité majeure pour les entreprises. La transition vers le télétravail expose les entreprises à de nouvelles vulnérabilités, nécessitant des solutions de sécurité robustes et adaptatives.

Chiffrement et authentification :

Pour sécuriser les connexions à distance, les entreprises doivent mettre en place des solutions de chiffrement et des méthodes d’authentification avancées. Le chiffrement des communications garantit que les données transmises entre les employés et les serveurs de l’entreprise restent confidentielles et protégées contre les interceptions malveillantes.

Authentification multifacteur (MFA) :

L’authentification multifacteur (MFA) est une méthode essentielle pour renforcer la sécurité des accès à distance. Elle ajoute une couche supplémentaire de protection en exigeant des utilisateurs de fournir plusieurs formes de vérification avant d’accéder aux systèmes de l’entreprise. Cette approche réduit considérablement le risque d’accès non autorisé.

Exemple d’application :

Splashtop, une solution d’accès à distance, intègre des fonctionnalités de chiffrement avancées et des méthodes d’authentification pour garantir la sécurité des connexions à distance. Ces outils permettent aux entreprises de maintenir une continuité opérationnelle tout en protégeant leurs données sensibles.

Schéma illustrant les mesures de sécurité pour le télétravail

Ce schéma met en évidence les principales mesures de sécurité à mettre en place pour protéger les environnements de travail à distance.

Description du schéma :

- Secure Communication : Assurer des communications sécurisées entre les employés et les serveurs de l’entreprise, en utilisant des outils de chiffrement pour protéger les informations échangées.

- Data Encryption : Chiffrer les données sensibles, tant en transit qu’au repos, pour empêcher leur interception et leur accès non autorisé.

- MFA Implementation : Mettre en œuvre l’authentification multifacteur (MFA) pour ajouter une couche supplémentaire de sécurité aux processus de connexion, réduisant ainsi les risques d’accès non autorisés.

- Remote Access Control : Contrôler et surveiller les accès à distance aux ressources de l’entreprise, en utilisant des politiques de sécurité strictes et des outils de gestion des accès.

Ces mesures de sécurité sont essentielles pour assurer la protection des données et des systèmes lorsque les employés travaillent à distance, garantissant ainsi la continuité et la sécurité des opérations de l’entreprise.

Impact de l’informatique quantique

L’informatique quantique, encore en développement, promet de révolutionner de nombreux domaines, y compris la cybersécurité. Les ordinateurs quantiques, grâce à leur capacité à traiter de grandes quantités de données de manière exponentielle, posent à la fois des opportunités et des menaces.

Risques pour la cryptographie :

Les ordinateurs quantiques peuvent potentiellement briser les systèmes de cryptographie actuels, tels que le chiffrement RSA, en une fraction du temps nécessaire pour les ordinateurs classiques. Cela représente une menace significative pour la sécurité des données, car les méthodes de cryptographie actuelles pourraient devenir obsolètes.

Cryptographie post-quantique :

Pour se préparer à cette éventualité, les entreprises doivent explorer et adopter des méthodes de cryptographie post-quantique. Ces nouvelles techniques de cryptographie sont conçues pour être résistantes aux capacités de calcul des ordinateurs quantiques, assurant ainsi la sécurité des données à long terme.

Exemple d’application :

De nombreuses entreprises, en particulier dans les secteurs stratégiques tels que les services financiers et la sécurité nationale, lancent des projets pour évaluer l’impact de l’informatique quantique sur leur posture de cybersécurité. Elles travaillent à la mise en place de solutions de cryptographie post-quantique pour garantir la protection continue de leurs données.

Schéma illustrant l’impact de l’informatique quantique sur la cybersécurité

Ce schéma montre comment l’informatique quantique influence la cybersécurité et la nécessité de développer des solutions adaptées.

Description du schéma :

- Quantum computing : L’informatique quantique, capable de traiter des données à une vitesse exponentiellement plus rapide que les ordinateurs classiques.

- Cybersecurity threats : Les menaces que pose l’informatique quantique sur la cybersécurité, notamment la capacité de briser les systèmes de cryptographie actuels.

- Post-quantum cryptography : Les solutions de cryptographie post-quantique qui sont en cours de développement pour protéger les données contre les capacités de calcul des ordinateurs quantiques.

Ces éléments montrent la nécessité pour les entreprises de se préparer dès maintenant à l’impact potentiel de l’informatique quantique sur la cybersécurité, en adoptant des méthodes de cryptographie résilientes aux avancées technologiques futures.

En conclusion, les tendances en cybersécurité pour 2024 montrent une évolution rapide des menaces et des solutions. L’utilisation de l’IA et du ML, la sécurité des environnements de télétravail et l’impact de l’informatique quantique sont des domaines clés où les entreprises doivent concentrer leurs efforts pour protéger efficacement leurs données et systèmes contre les cyberattaques. Les entreprises doivent adopter une approche proactive, en intégrant les technologies avancées dans leurs stratégies de sécurité et en restant à jour avec les dernières tendances et menaces en matière de cybersécurité.

Les menaces émergentes

Phishing avancé et ransomware

Le phishing et les ransomwares continuent de représenter des menaces majeures pour les entreprises en 2024, mais avec des niveaux de sophistication toujours plus élevés.

Phishing avancé :

Le phishing, une méthode de cyberattaque où les attaquants se font passer pour des entités fiables afin de tromper les victimes et de leur soutirer des informations sensibles, a considérablement évolué. En 2024, les cybercriminels utilisent des techniques de plus en plus sophistiquées, souvent renforcées par l’intelligence artificielle (IA).

- Techniques d’IA et d’ingénierie sociale : L’IA est utilisée pour créer des messages de phishing hautement personnalisés et convaincants. Les attaquants analysent les informations disponibles sur les réseaux sociaux et autres sources publiques pour cibler leurs victimes avec des messages personnalisés qui semblent légitimes. Par exemple, un email de phishing pourrait sembler provenir d’un collègue ou d’un partenaire de confiance, rendant la détection encore plus difficile.

- Deepfake et manipulation : Les deepfakes, des vidéos ou des enregistrements audio falsifiés par l’IA, sont également utilisés pour renforcer les attaques de phishing. Une victime peut recevoir un appel téléphonique ou un message vidéo apparemment légitime mais entièrement falsifié pour tromper et inciter à des actions compromettantes.

- Phishing-as-a-Service (PhaaS) : Les cybercriminels vendent maintenant des kits de phishing prêts à l’emploi sur le dark web, facilitant l’accès à des outils sophistiqués pour même les attaquants les moins expérimentés. Ces kits incluent des modèles d’emails, des scripts d’attaque et des infrastructures pour lancer des campagnes de phishing à grande échelle.

Schéma illustrant les techniques de phishing avancé

Ce schéma présente les différentes techniques utilisées par les cybercriminels pour mener des attaques de phishing de manière sophistiquée en 2024.

Description du schéma :

- AI-driven phishing : Utilisation de l’intelligence artificielle pour créer des messages de phishing hautement personnalisés, rendant les attaques plus convaincantes et difficiles à détecter.

- Deepfake : Utilisation de vidéos ou d’audios falsifiés par l’IA pour tromper les victimes, en se faisant passer pour des individus de confiance ou des entités légitimes.

- Phishing-as-a-Service (PhaaS) : Modèle commercial où les cybercriminels vendent des kits de phishing prêts à l’emploi, facilitant l’accès à des outils sophistiqués pour lancer des campagnes de phishing.

- Social engineering : Techniques de manipulation psychologique pour inciter les victimes à divulguer des informations sensibles ou à réaliser des actions compromettantes.

Ces techniques montrent l’évolution et la sophistication des attaques de phishing, soulignant la nécessité pour les entreprises de renforcer leurs défenses et de sensibiliser leurs employés aux nouvelles méthodes de phishing.

| Technique de Phishing | Description |

| AI-driven Phishing | Utilisation de l’IA pour créer des messages hautement personnalisés |

| Deepfake | Utilisation de vidéos ou d’audios falsifiés pour tromper les victimes |

| PhaaS | Phishing-as-a-Service, fournissant des kits de phishing prêts à l’emploi |

Ransomware :

Les ransomwares, qui chiffrent les données des victimes et demandent une rançon pour les débloquer, continuent d’évoluer. En 2024, deux tendances principales se démarquent :

- Ransomware as a Service (RaaS) : Les modèles RaaS permettent aux cybercriminels de louer des logiciels de ransomware, abaissant la barrière à l’entrée pour les attaquants. Cela signifie que même des individus sans compétences techniques peuvent lancer des attaques de ransomware en utilisant des plateformes disponibles sur le dark web.

- Exfiltration de données : Au lieu de simplement chiffrer les données, de nombreux groupes de ransomware volent également des données sensibles et menacent de les divulguer si la rançon n’est pas payée. Cette méthode, connue sous le nom de double extorsion, met une pression supplémentaire sur les victimes pour qu’elles paient.

| Type de Ransomware | Description |

| RaaS | Ransomware-as-a-Service, disponible à la location pour les cybercriminels |

| Double extorsion | Vol et chiffrement des données, avec menace de divulgation si la rançon n’est pas payée |

Sécurité des environnements cloud

Les environnements cloud, de plus en plus utilisés par les entreprises pour leur flexibilité et leur évolutivité, présentent également des vulnérabilités spécifiques. En 2024, la sécurité du cloud devient une priorité absolue en raison des menaces émergentes et des mauvaises configurations fréquentes.

Mauvaises configurations et erreurs humaines :

Les environnements cloud sont souvent mal configurés, ce qui peut exposer les données sensibles à des attaques. Les erreurs humaines, comme la mauvaise gestion des permissions et des configurations de sécurité, sont des causes fréquentes de vulnérabilités.

- Cloud Security Posture Management (CSPM) : Les outils de CSPM sont utilisés pour automatiser la gestion de la sécurité des configurations cloud. Ils aident à identifier et à corriger les configurations incorrectes, à surveiller les politiques de sécurité et à assurer la conformité avec les standards de sécurité.

Vers natifs du cloud :

Les vers natifs du cloud sont des logiciels malveillants conçus spécifiquement pour se propager dans les environnements cloud. Ils exploitent les mauvaises configurations et les vulnérabilités pour infecter plusieurs instances dans un environnement cloud.

- Propagation rapide : Ces vers peuvent se déplacer rapidement d’une instance à une autre, compromettant les systèmes et les données en un temps record. Les entreprises doivent être vigilantes et mettre en place des mesures de sécurité robustes pour empêcher la propagation de ces vers.

Sécurité des applications de communication :

Les applications de communication, comme Slack et Microsoft Teams, sont des cibles de choix pour les cybercriminels. Leur nature décontractée et souvent non contrôlée les rend vulnérables aux attaques.

- Vulnérabilités des plateformes : Des vulnérabilités dans ces plateformes peuvent permettre aux attaquants d’envoyer des fichiers malveillants ou de lancer des attaques de phishing internes. Les entreprises doivent surveiller et sécuriser ces applications pour prévenir les intrusions.

| Menace du Cloud | Description |

| Mauvaises configurations | Erreurs de configuration exposant les données sensibles |

| Vers natifs du cloud | Malwares conçus pour se propager dans les environnements cloud |

| Applications de communication | Vulnérabilités dans les plateformes de communication interne |

Exemple d’application :

De nombreuses entreprises adoptent des solutions comme les outils de gestion de la posture de sécurité cloud (CSPM) pour automatiser la gestion des configurations et assurer une protection continue. De plus, elles mettent en place des politiques strictes de gestion des accès et des permissions pour limiter les risques liés aux erreurs humaines.

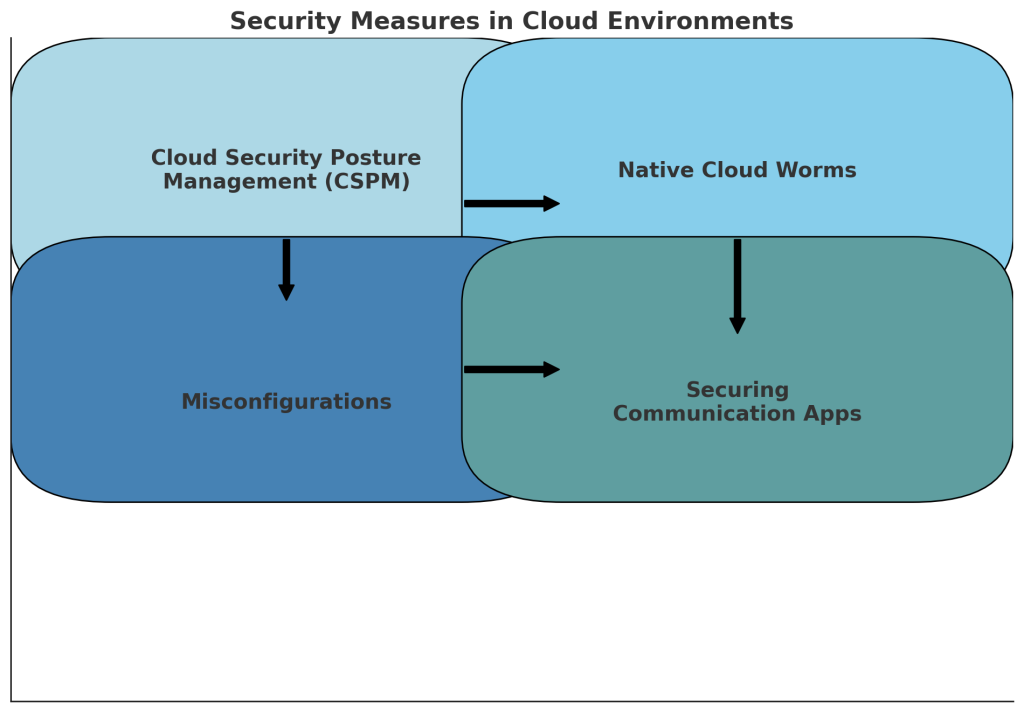

Schéma illustrant les mesures de sécurité dans les environnements cloud

Ce schéma met en évidence les principales mesures de sécurité à mettre en place pour protéger les environnements cloud contre les menaces émergentes.

Description du schéma :

- Cloud Security Posture Management (CSPM) : Outils utilisés pour automatiser la gestion de la sécurité des configurations cloud, identifier et corriger les mauvaises configurations, et assurer la conformité avec les standards de sécurité.

- Vers natifs du cloud : Malwares conçus spécifiquement pour se propager dans les environnements cloud, exploitant les mauvaises configurations et les vulnérabilités.

- Mauvaises configurations : Erreurs de configuration exposant les données sensibles à des attaques. Ces erreurs peuvent être causées par une mauvaise gestion des permissions ou des politiques de sécurité.

- Sécurité des applications de communication : Mesures de sécurité pour protéger les plateformes de communication internes telles que Slack et Microsoft Teams contre les attaques et les vulnérabilités.

Ces mesures de sécurité sont essentielles pour assurer la protection des données et des systèmes dans les environnements cloud, en particulier face aux menaces croissantes et à la complexité des infrastructures cloud modernes.

En conclusion, les menaces émergentes en 2024 nécessitent une vigilance accrue et des stratégies de sécurité avancées. Le phishing avancé et les ransomwares évoluent pour devenir plus sophistiqués, tandis que la sécurité des environnements cloud devient critique en raison des mauvaises configurations et des nouvelles formes de malware. Les entreprises doivent adopter des technologies et des pratiques de sécurité modernes pour protéger efficacement leurs données et leurs systèmes contre ces menaces.

Stratégies de protection des données

Intégration de la sécurité dans le développement logiciel

L’intégration de la sécurité dans le développement logiciel, souvent appelée DevSecOps, est devenue une pratique essentielle pour les entreprises souhaitant protéger leurs données et leurs systèmes contre les cybermenaces. En 2024, cette approche proactive se concentre sur l’intégration de mesures de sécurité à chaque étape du cycle de vie du développement logiciel, garantissant ainsi une protection robuste dès le début.

Principes de DevSecOps :

- Sécurité dès la conception (Security by Design) : L’intégration de la sécurité commence dès la phase de conception du logiciel. Les équipes de développement doivent identifier et évaluer les risques potentiels et concevoir des solutions pour les atténuer. Cela inclut l’adoption de pratiques de codage sécurisées, la réalisation de tests de sécurité réguliers et la mise en place de mécanismes de chiffrement robustes.

- Automatisation des tests de sécurité : L’automatisation est un pilier central de DevSecOps. Les tests de sécurité automatisés, tels que les tests de pénétration et les analyses de vulnérabilités, doivent être intégrés dans le pipeline CI/CD (Continuous Integration/Continuous Deployment). Ces tests permettent de détecter et de corriger rapidement les failles de sécurité avant que le logiciel ne soit déployé.

- Surveillance continue et feedback : La surveillance continue des applications et des infrastructures est essentielle pour détecter les menaces émergentes et réagir rapidement. Les outils de surveillance doivent fournir des feedbacks en temps réel aux équipes de développement, leur permettant d’améliorer continuellement les mesures de sécurité.

Exemple de pipeline DevSecOps :

- Planification : Identification des exigences de sécurité.

- Développement : Codage avec des pratiques de sécurité.

- Intégration : Tests de sécurité automatisés dans le pipeline CI/CD.

- Déploiement : Déploiement sécurisé avec surveillance continue.

- Opération : Surveillance continue et retour d’information pour des améliorations continues.

Meilleures pratiques et recommandations pour les entreprises

Pour renforcer la protection des données, les entreprises doivent adopter des meilleures pratiques et suivre des recommandations spécifiques. Ces stratégies couvrent divers aspects de la sécurité des données, allant de la gestion des accès à la formation des employés.

Gestion des accès et des identités (IAM) :

La gestion des accès et des identités est cruciale pour assurer que seuls les utilisateurs autorisés puissent accéder aux données sensibles.

- Principle of Least Privilege (PoLP) : Limiter les droits d’accès des utilisateurs aux ressources nécessaires pour accomplir leurs tâches spécifiques. Cela réduit les risques de divulgation ou de modification accidentelle ou malveillante des données.

- Authentification multifacteur (MFA) : Imposer l’utilisation de MFA pour ajouter une couche supplémentaire de sécurité lors de l’accès aux systèmes et aux données.

- Revues régulières des accès : Effectuer des audits réguliers des permissions d’accès pour s’assurer que les droits sont à jour et appropriés.

Chiffrement des données :

Le chiffrement est une méthode efficace pour protéger les données sensibles contre les accès non autorisés.

- Chiffrement en transit et au repos : Assurer que les données sont chiffrées lorsqu’elles sont transmises sur des réseaux et lorsqu’elles sont stockées.

- Gestion des clés : Utiliser des solutions robustes de gestion des clés pour garantir que les clés de chiffrement sont sécurisées et régulièrement renouvelées.

Formation et sensibilisation des employés :

Les employés sont souvent la première ligne de défense contre les cybermenaces. Il est crucial de les former et de les sensibiliser aux bonnes pratiques de sécurité.

- Programmes de formation réguliers : Organiser des sessions de formation régulières sur la sécurité des données et les cybermenaces courantes.

- Simulations de phishing : Réaliser des simulations de phishing pour évaluer et améliorer la vigilance des employés face aux tentatives de phishing.

- Politiques de sécurité claires : Établir et communiquer des politiques de sécurité claires et accessibles à tous les employés.

Surveillance et réponse aux incidents :

La capacité à détecter et à réagir rapidement aux incidents de sécurité est essentielle pour minimiser les impacts des cyberattaques.

- Surveillance continue : Utiliser des outils de surveillance pour détecter les activités suspectes en temps réel.

- Plans de réponse aux incidents : Mettre en place des plans de réponse aux incidents bien définis et les tester régulièrement pour assurer leur efficacité.

- Analyse post-incident : Après un incident, réaliser une analyse approfondie pour comprendre ce qui s’est passé et comment éviter que cela ne se reproduise.

| Meilleure Pratique | Description |

| IAM | Gestion des accès et des identités pour limiter l’accès aux données sensibles |

| MFA | Authentification multifacteur pour une sécurité accrue |

| Chiffrement | Chiffrement des données en transit et au repos |

| Formation | Programmes de formation et simulations de phishing pour sensibiliser les employés |

| Surveillance | Surveillance continue et plans de réponse aux incidents |

En intégrant la sécurité dans le développement logiciel et en adoptant des meilleures pratiques de protection des données, les entreprises peuvent significativement réduire leur exposition aux cybermenaces. La mise en œuvre de ces stratégies nécessite un engagement continu et une vigilance constante pour s’assurer que les données restent protégées contre les menaces évolutives. En suivant ces recommandations, les entreprises peuvent créer un environnement sécurisé qui protège non seulement leurs données, mais aussi leur réputation et leur continuité opérationnelle.

La cybersécurité est devenue un enjeu crucial pour les entreprises modernes, et 2024 ne fait pas exception. Les cybermenaces évoluent rapidement, rendant indispensable une approche proactive et intégrée de la sécurité. Au cours de cet article, nous avons exploré les principales tendances et stratégies pour protéger les données des entreprises dans ce paysage en constante mutation.

Récapitulatif des points clés

- Utilisation accrue de l’IA et du ML : L’intégration de l’intelligence artificielle et du machine learning dans les systèmes de cybersécurité permet une détection plus rapide et plus précise des menaces. Cependant, ces technologies sont également exploitées par les cybercriminels, nécessitant une vigilance accrue.

- Sécurité des environnements de télétravail : Avec l’augmentation du télétravail, il est essentiel de sécuriser les connexions à distance à l’aide de méthodes telles que le chiffrement des données et l’authentification multifacteur. Ces mesures permettent de protéger les informations sensibles contre les accès non autorisés.

- Impact de l’informatique quantique : L’informatique quantique pose de nouvelles menaces pour la cybersécurité, en particulier en ce qui concerne les systèmes de cryptographie actuels. Les entreprises doivent se préparer en adoptant des techniques de cryptographie post-quantique pour garantir la sécurité à long terme.

- Menaces émergentes : Les attaques de phishing et les ransomwares deviennent de plus en plus sophistiqués. Les techniques telles que l’utilisation de l’IA pour personnaliser les attaques de phishing et les modèles de ransomware as a service (RaaS) nécessitent des stratégies de défense avancées.

- Sécurité des environnements cloud : Les environnements cloud présentent des vulnérabilités spécifiques, telles que les mauvaises configurations et les vers natifs du cloud. L’utilisation d’outils de gestion de la posture de sécurité cloud (CSPM) et la surveillance continue sont essentielles pour protéger ces infrastructures.

- Stratégies de protection des données : L’intégration de la sécurité dans le développement logiciel (DevSecOps) et l’adoption de meilleures pratiques de gestion des accès, de chiffrement et de formation des employés sont cruciales pour renforcer la sécurité des données.

Importance de rester vigilant et proactif en matière de cybersécurité

La cybersécurité n’est pas une tâche ponctuelle, mais un processus continu qui nécessite une vigilance constante et une adaptation aux nouvelles menaces. Les entreprises doivent rester informées des dernières tendances en matière de cybermenaces et investir dans des technologies avancées et des formations régulières pour leurs employés. En adoptant une approche proactive, en intégrant la sécurité dès la conception et en maintenant des protocoles de surveillance rigoureux, les entreprises peuvent non seulement protéger leurs données, mais aussi renforcer leur résilience face aux cyberattaques.

Rester vigilant et proactif est essentiel pour naviguer dans le paysage complexe de la cybersécurité en 2024. En suivant les recommandations et en mettant en œuvre les stratégies décrites dans cet article, les entreprises peuvent se positionner pour protéger efficacement leurs actifs numériques et maintenir la confiance de leurs clients et partenaires.

Ce qu’il faut retenir

| Section | Points Clés | Description |

| Introduction | Présentation du sujet | Importance de la cybersécurité pour les entreprises en 2024 |

| Section 1 : Les nouvelles tendances en cybersécurité pour 2024 | Utilisation accrue de l’IA et du ML | Automatisation de la détection et de la réponse aux menaces grâce à l’IA et au ML |

| Sécurité des environnements de télétravail | Mise en place de solutions de chiffrement et d’authentification multifacteur (MFA) pour sécuriser les connexions à distance | |

| Impact de l’informatique quantique | Adoption de la cryptographie post-quantique pour protéger contre les capacités des ordinateurs quantiques | |

| Section 2 : Les menaces émergentes | Phishing avancé | Utilisation de l’IA pour créer des attaques de phishing sophistiquées, deepfakes, Phishing-as-a-Service (PhaaS) |

| Ransomware | Modèles de ransomware as a service (RaaS) et techniques de double extorsion | |

| Sécurité des environnements cloud | Gestion de la posture de sécurité cloud (CSPM) et prévention des vers natifs du cloud | |

| Section 3 : Stratégies de protection des données | Intégration de la sécurité dans le développement logiciel | Adoption de DevSecOps pour intégrer la sécurité à chaque étape du développement logiciel |

| Meilleures pratiques | Gestion des accès et des identités (IAM), chiffrement des données, formation et sensibilisation des employés, surveillance continue et réponse aux incidents | |

| Conclusion | Récapitulatif des points clés | Synthèse des tendances et stratégies décrites |

| Importance de rester vigilant et proactif | Nécessité d’une vigilance continue et d’une adaptation aux nouvelles menaces pour maintenir une cybersécurité robuste |

Pour aller plus loin

- Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI)

- Site Web : ANSSI

- Description : L’ANSSI propose des guides, des rapports et des recommandations pour renforcer la cybersécurité des entreprises.

- Centre de Cyberdéfense et de Sécurité des Systèmes d’Information (CCSSI)

- Site Web : CCSSI

- Description : Le CCSSI fournit des informations sur les dernières menaces et les meilleures pratiques en matière de cybersécurité.

- Commission Nationale de l’Informatique et des Libertés (CNIL)

- Site Web : CNIL

- Description : La CNIL offre des ressources sur la protection des données personnelles et les obligations légales pour les entreprises.

- European Union Agency for Cybersecurity (ENISA)

- Site Web : ENISA

- Description : ENISA publie des rapports et des études sur la cybersécurité en Europe, incluant des recommandations pour les entreprises.

- NIST Cybersecurity Framework

- Site Web : NIST

- Description : Le NIST propose un cadre de cybersécurité pour aider les organisations à gérer et à réduire les risques liés à la cybersécurité.

- SANS Institute

- Site Web : SANS Institute

- Description : SANS offre des formations, des certifications et des ressources sur la sécurité de l’information et la cybersécurité.

- Kaspersky Security Blog

- Site Web : Kaspersky Blog

- Description : Kaspersky publie régulièrement des articles sur les tendances en matière de cybersécurité et des conseils pour les entreprises.

- Cisco Cybersecurity Reports

- Site Web : Cisco

- Description : Cisco fournit des rapports détaillés sur les menaces de cybersécurité et les meilleures pratiques pour les entreprises.

- Symantec Security Center

- Site Web : Symantec

- Description : Symantec propose des analyses de menaces, des alertes de sécurité et des ressources pour la protection des données.

- Cybersecurity & Infrastructure Security Agency (CISA)

- Site Web : CISA

- Description : CISA offre des ressources et des outils pour aider les entreprises à renforcer leur cybersécurité.

Inscrivez-vous à la formation "IA Générative Pro" et boostez votre productivité avec l'Intelligence artificielle !

Qu'en pensez vous ?